SDB:WiFi

基于Atheros的无线网卡

请访问 SDB:Ndiswrapper

NetworkManager

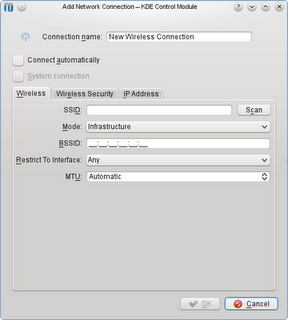

症状包括在尝试注册IP地址一分钟后,单击“连接”后显示“不可用”消息。NetworkManagement 会检测到所有公共无线网络,而不会出现任何问题,但会一直显示添加网络连接 - KDE控制管理器。

添加新连接的窗口会一直存在,或者NetworkManagement 的图标会显示不可用。

请按照以下步骤手动添加网络

- 双击系统托盘上的NetworkManagement 图标。

- 单击管理连接

- 在无线选项卡上,单击添加。

- 在添加网络连接窗口中,切换到无线选项卡,然后单击扫描。

- 可用接入点将以可视方式显示。如果需要,最大化窗口,或单击查看选项并切换到详细信息。

- 选择您尝试连接的无线网络。

- 单击确定。

- 正确的网络名称现在应该显示在SSID字段上。单击无线安全选项卡,并输入登录到网络所需的任何无线密钥。

- 单击确定。

- 打开浏览器,现在应该打开公共无线网络的登录页面(如果有)。

wpa_gui

wpa_gui 随附于 wpa-supplicant,并为 wpa_supplicant 提供图形用户界面。必须配置 wpa-supplicant 以启用控制接口。wpa_supplicant 配置文件中至少应设置 ctrl_interface 和 ctrl_interface_group 选项。

示例

wpa_supplicant -iwlan0 -c/var/run/wpa_supplicant-gui.conf -Dwext -B

# less /var/run//wpa_supplicant-gui.conf ctrl_interface=/var/run/wpa_supplicant ctrl_interface_group=users update_config=1

选项 update_config=1 允许用户通过 wpa_gui 存储配置的网络。为了调试,以 "-dddt "选项启动 wpa-supplicant 并将消息发送到日志 "-f/var/log/wpa-supplicant.log" 会很有用。

注意

wpa_gui 与 wpa_supplicant 共同维护。如果配置wifi 通过 sysconfig 或 Networkmanager 存在问题,尝试 wpa_gui 并帮助隔离问题是一个好主意。

Ad-Hoc连接设置

使用NetworkManager进行Ad-Hoc连接设置

此方案适用于没有接入点 (AP) 的计算机之间的wifi连接。在两台计算机上执行以下步骤,但选择不同的IP地址。

以下步骤描述了使用 KDE SC 4 提供的工具 NetworkManagement 的配置步骤

- 左键单击 NetworkManagement 图标,然后选择创建新的无线网络

- 指定一个adhoc网络名称

- 选择安全方法

- 单击创建按钮

- 右键单击 NetworkManagement 图标,选择编辑连接。

- 选择无线选项卡,选择adhoc网络名称,然后单击编辑按钮。

- 在无线选项卡上,将模式设置为Ad-hoc

- 选择 Ipv4 设置选项卡,在下拉菜单中选择手动方法

- 单击添加按钮,输入本地IP地址、子网掩码和网关,例如 192.168.0.1、255.255.255.0 和 192.168.0.1。

- 保留DNS服务器和搜索域为空

- 单击应用

- 左键单击 NetworkManagement 图标,然后选择连接到隐藏的无线网络

- 在连接下拉菜单中选择adhoc网络名称,然后单击连接。

不使用NetworkManager进行Ad-Hoc连接设置

此过程描述了如何在没有NM的情况下设置adhoc连接。为了加密通信,应使用wpa_suplicant。以下描述不使用安全性。

- 在 YaST 中禁用 NetworkManager (NM)

- 以root身份关闭无线接口

- # ip link set wlan0 down

- 设置域ID并设置adhoc模式

- # iwconfig wlan0 essid test-adhoc mode Ad-Hoc

- 启动接口

- # ip link set wlan0 up

- 手动设置IP地址

- # ip addr add 192.168.102.1/24 dev wlan0

在所有应进行通信的接口上重复该过程。为每个接口选择唯一的IP地址。

使用YaST进行Ad-Hoc连接设置

- YaST -> 网络设备 -> 网卡

- 选择ifup,单击下一步

- 选择网卡,编辑

- 选择静态地址设置并填写IP地址,下一步

- 选择工作模式Ad-Hoc并将ESSID设置为您的域ID

- 选择身份验证,下一步,完成

在所有接口上重复。

如何在没有NetworkManager的情况下连接到WiFi

如果出于某种原因NetworkManager (NM) 无法工作,您可以尝试从命令行设置WiFi连接。

- 在 YaST -> 网络设备 -> 网络设置中,选中“使用ifup的传统方法”

- 以root身份检查您的WiFi接口并启动它

- # ip link set wlan0 up

- 列出可用的接入点 (AP)

- # iwlist wlan0 scan

- 将域ID设置为YourAP

- # iwconfig wlan0 essid MyAP

- 检查是否设置了ESSID

- # iwconfig wlan0

- 然后修改

/etc/wpa_supplicant/wpa_supplicant.conf以根据YourAP的设置进行配置。

- 您可以使用

wpa_passphrase your-ESSID your-passphrase创建有效的条目。

- 停止所有正在运行的wpa-supplicant并启动一个新的

- # wpa-supplicant -dddt -iwlan0 -c/etc/wpa_supplicant/wpa_supplicant.conf -Dwext -f /var/log/wpa_supplicant.log

- 如果现在已关联网卡,请启动dhclient,或

- # dhclient wlan0

- 如果AP不提供dhcp,请手动分配IP地址

- # ip addr add <地址> dev wlan0

您应该已连接。如果未连接,请打开一个 错误报告 并发布上述过程的输出。

rfkill接口问题

rfkill接口通知用户空间应用程序无线适配器的状态。找到rfkill接口是否由wlan驱动程序提供的最便捷方法是安装小型实用程序rfkill。以root身份键入命令“rfkill list all”,您将看到所有可用的rfkill接口。此实用程序还允许您操作rfkill接口。

当rfkill接口可用时,“rfkill list all”会产生类似以下的输出。

# rfkill list all

0: sony-wifi: Wireless LAN

Soft blocked: no

Hard blocked: no

1: sony-bluetooth: Bluetooth

Soft blocked: no

Hard blocked: no

3: phy0: Wireless LAN

Soft blocked: no

Hard blocked: no

5: hci0: Bluetooth

Soft blocked: no

Hard blocked: no

NetworkManager (NM) 依赖于rfkill接口的通知,表明wlan适配器已打开/关闭。如果rfkill未由驱动程序提供,并且wlan适配器已关闭,则NM不会收到wlan接口不可用的通知,并会尝试重新连接,就好像连接丢失了一样。显然,重新连接将失败,并且NM会继续要求加密AP的密码。

NM会在5分钟后从列表中删除不可用的AP,但在此情况下,NM不会收到扫描结果,因为wlan适配器已关闭,并且NM不会更新AP列表。因此,您仍然可以看到NM缓存的AP列表,就好像wlan适配器仍在扫描一样。

在正常操作下,如果您关闭wlan适配器,NM将收到rfkill接口的通知,并且您可以在nm-applet菜单中看到“启用无线”未选中。NM知道wlan接口不可用。

有两种方式可以扫描可用的接入点 (APs)。主动和被动。

- 主动扫描。适配器 (STA) 广播通用“探测请求”和

AP回复“探测响应”。STA收集探测响应并创建AP列表。隐藏的AP不会响应通用的“探测请求”,但隐藏的AP应响应特定的“探测请求”当其BSSID被设置时。

- 被动扫描。适配器 (STA) 侦听AP广播的“信标”数据包。

AP 以 100 毫秒的间隔进行传输。信标数据包包含 STA 连接到 AP 的必要信息,包括 SSID。STA 可以收集信标数据包并创建 AP 列表。隐藏的 AP 不发送信标数据包。

主动和被动扫描对 802.11n 的影响

在使用 iwlagn 通过 WLAN 传输大文件时,可以观察到比特率从 2MBit/s 开始,并在条件良好时适应到 16MBit/s。如果在传输过程中要求驱动程序主动扫描 AP,则传输将被中断,扫描后必须重新适应。主动扫描仍然是可行的,但由于其对性能的影响,建议使用被动扫描。由于隐藏的 AP 无法通过被动扫描找到,因此由此产生的含义是隐藏的 AP 不应与 802.11n 一起使用。

驱动程序

iwlagn

以下选项可用于配置 iwlagn 驱动程序:

- antenna:选择天线 (1=主天线, 2=辅天线, 默认 0 [两者]) (int)

- swcrypto:在软件中使用加密 (默认 0 [硬件]) (int)

- disable_hw_scan:禁用硬件扫描 (默认 0) (int)

- queues_num:硬件队列的数量。 (int)

- 11n_disable:禁用 11n 功能 (int)

- amsdu_size_8K:启用 8K amsdu 大小 (int)

- fw_restart4965:在出现错误时重启固件 (int)

- debug:调试输出掩码 (uint)

要将 iwlagn 与仅支持 802.11n 的 AP 一起使用,必须设置 11n_disable=0 选项,并建议设置 disable_hw_scan=1 选项。

Ndiswrapper

无线网卡质量

我们很少遇到以太网卡质量问题,大多数 100Mb 的卡都能提供 100Mb 的速度,但在无线世界中,情况却大不相同……因此,请参阅此页面 无线网卡质量